Nilalaman

- Upang humakbang

- Paraan 1 ng 2: Sa Zenmap

- Paraan 2 ng 2: Paggamit ng linya ng utos

- Mga Tip

- Mga babala

Nag-aalala ka ba tungkol sa seguridad ng iyong network o ng ibang tao? Ang pag-secure ng iyong router laban sa mga hindi nais na mananakop ay isa sa mga pundasyon ng isang ligtas na network. Ang isa sa mga pangunahing tool para sa gawaing ito ay ang Nmap o Network Mapper. Sinusuri ng programang ito ang isang target at iniuulat kung aling mga port ang bukas at alin ang sarado. Ginagamit ng mga espesyalista sa seguridad ang program na ito upang subukan ang seguridad ng isang network.

Upang humakbang

Paraan 1 ng 2: Sa Zenmap

I-download ang Nmap installer. Maaari mong i-download ito nang libre mula sa website ng developer. Masidhing inirerekomenda na i-download mo ito nang direkta mula sa developer upang maiwasan ang mga virus o pekeng mga file. Kasama sa package ng pag-install ng Nmap ang Zenmap, ang graphic na interface para sa Nmap na ginagawang mas madali para sa mga newbies na magpatakbo ng mga pag-scan nang hindi kinakailangang malaman ang mga utos.

I-download ang Nmap installer. Maaari mong i-download ito nang libre mula sa website ng developer. Masidhing inirerekomenda na i-download mo ito nang direkta mula sa developer upang maiwasan ang mga virus o pekeng mga file. Kasama sa package ng pag-install ng Nmap ang Zenmap, ang graphic na interface para sa Nmap na ginagawang mas madali para sa mga newbies na magpatakbo ng mga pag-scan nang hindi kinakailangang malaman ang mga utos. - Ang programa ng Zenmap ay magagamit para sa Windows, Linux at Mac OS X. Maaari mong makita ang mga file ng pag-install para sa lahat ng mga operating system sa website ng Nmap.

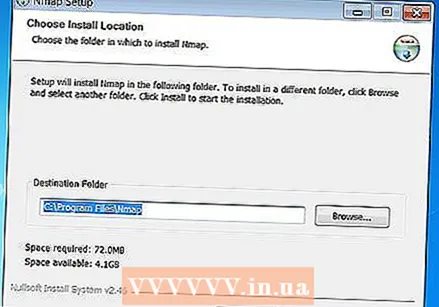

I-install ang Nmap. Kapag nakumpleto na ang pag-download, patakbuhin ang installer. Tatanungin ka kung aling mga bahagi ang nais mong i-install. Upang mapakinabangan nang husto ang Nmap, kailangan mong panatilihing naka-check ang lahat ng ito. Hindi mag-i-install ang Nmap ng anumang adware o spyware.

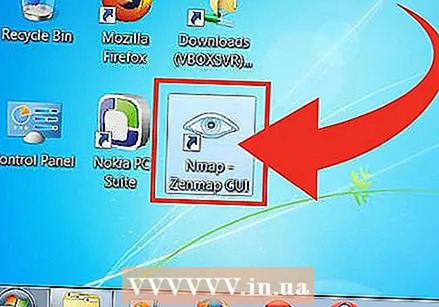

I-install ang Nmap. Kapag nakumpleto na ang pag-download, patakbuhin ang installer. Tatanungin ka kung aling mga bahagi ang nais mong i-install. Upang mapakinabangan nang husto ang Nmap, kailangan mong panatilihing naka-check ang lahat ng ito. Hindi mag-i-install ang Nmap ng anumang adware o spyware.  Patakbuhin ang programa ng Nmap GUI na Zenmap. Kung naiwan mo ang mga setting sa default habang nag-install, dapat kang makakita ng isang icon para dito sa iyong desktop. Kung hindi, suriin ang Start menu. Ang pagbubukas ng Zenmap ay magsisimula ng programa.

Patakbuhin ang programa ng Nmap GUI na Zenmap. Kung naiwan mo ang mga setting sa default habang nag-install, dapat kang makakita ng isang icon para dito sa iyong desktop. Kung hindi, suriin ang Start menu. Ang pagbubukas ng Zenmap ay magsisimula ng programa.  Ipasok ang target para sa pag-scan. Ginagawa ng programa ng Zenmap ang pag-scan ng medyo simpleng proseso. Ang unang hakbang sa pagganap ng isang pag-scan ay ang piliin ang iyong target na madla. Maaari kang magpasok ng isang domain (halimbawa.com), isang IP address (127.0.0.1), isang network address (192.168.1.0/24) o isang kumbinasyon nito.

Ipasok ang target para sa pag-scan. Ginagawa ng programa ng Zenmap ang pag-scan ng medyo simpleng proseso. Ang unang hakbang sa pagganap ng isang pag-scan ay ang piliin ang iyong target na madla. Maaari kang magpasok ng isang domain (halimbawa.com), isang IP address (127.0.0.1), isang network address (192.168.1.0/24) o isang kumbinasyon nito. - Nakasalalay sa tindi at layunin ng pag-scan, ang pagsasagawa ng isang Nmap scan ay maaaring labag sa mga tuntunin at kundisyon ng iyong ISP at maaaring magmukhang kahina-hinala. Palaging suriin ang batas sa iyong bansa at iyong kontrata ng ISP bago magsagawa ng isang Nmap scan para sa mga target maliban sa iyong sariling network.

Piliin ang iyong profile. Ang mga profile ay mga preset na pangkat ng mga modifier na nagbabago ng na-scan. Pinapayagan ka ng mga profile na mabilis na pumili ng iba't ibang uri ng mga pag-scan nang hindi kinakailangang i-type ang mga parameter sa linya ng utos. Piliin ang profile na pinakaangkop sa iyong mga pangangailangan:

Piliin ang iyong profile. Ang mga profile ay mga preset na pangkat ng mga modifier na nagbabago ng na-scan. Pinapayagan ka ng mga profile na mabilis na pumili ng iba't ibang uri ng mga pag-scan nang hindi kinakailangang i-type ang mga parameter sa linya ng utos. Piliin ang profile na pinakaangkop sa iyong mga pangangailangan: - Matinding pag-scan - Isang malawak na pag-scan. May kasamang pagtuklas ng OS, pagtuklas ng bersyon, pag-scan ng script, pagsubaybay sa ruta, at agresibong pag-scan ng oras. Ito ay itinuturing na isang "mapanghimasok scan.

- Ping scan - Nakita ng pag-scan na ito kung ang mga target ay online nang walang pag-scan ng mga port.

- Mabilis na pagsuri; mabilis na pagtingin - Ito ay mas mabilis kaysa sa isang regular na pag-scan dahil sa agresibo na tiyempo at dahil ang mga napiling port lamang ang na-scan.

- Regular na pag-scan - Ito ang karaniwang pag-scan ng Nmap nang walang anumang mga parameter. Ibabalik nito ang isang ping at ipapakita ang mga bukas na port mula sa target.

I-click ang i-scan upang simulan ang pag-scan. Ang mga aktibong resulta ng pag-scan ay ipinapakita sa tab na Output ng Nmap. Ang tagal ng pag-scan ay nakasalalay sa napili mong profile sa pag-scan, ang pisikal na distansya sa target at ang pagsasaayos ng network ng target.

I-click ang i-scan upang simulan ang pag-scan. Ang mga aktibong resulta ng pag-scan ay ipinapakita sa tab na Output ng Nmap. Ang tagal ng pag-scan ay nakasalalay sa napili mong profile sa pag-scan, ang pisikal na distansya sa target at ang pagsasaayos ng network ng target.  Basahin ang iyong mga resulta. Kapag nakumpleto ang pag-scan, makikita mo ang mensaheng "Nmap tapos na" sa ilalim ng tab na Nmap Output. Ngayon ay maaari mong tingnan ang mga resulta depende sa uri ng pag-scan na iyong nagawa. Ang lahat ng mga resulta ay ipinapakita sa pangunahing tab na Output ng Nmap, ngunit maaari mong gamitin ang iba pang mga tab para sa karagdagang impormasyon sa tukoy na data.

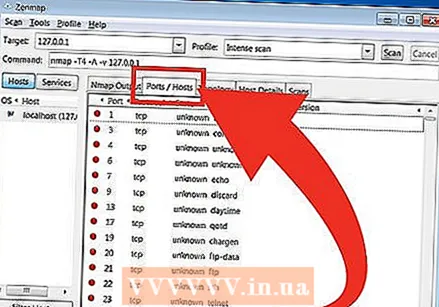

Basahin ang iyong mga resulta. Kapag nakumpleto ang pag-scan, makikita mo ang mensaheng "Nmap tapos na" sa ilalim ng tab na Nmap Output. Ngayon ay maaari mong tingnan ang mga resulta depende sa uri ng pag-scan na iyong nagawa. Ang lahat ng mga resulta ay ipinapakita sa pangunahing tab na Output ng Nmap, ngunit maaari mong gamitin ang iba pang mga tab para sa karagdagang impormasyon sa tukoy na data. - Mga Port / Host - Ipinapakita ng tab na ito ang mga resulta ng iyong port scan, kasama ang mga serbisyo ng mga port na iyon.

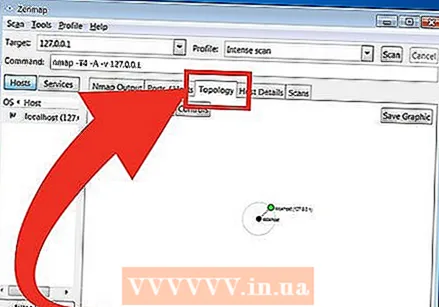

- Paksa - Ipinapakita nito ang traceroute para sa pag-scan na iyong nagawa. Makikita mo rito kung gaano karaming mga hop ang ipinasa ng iyong data upang maabot ang layunin.

- Mga Detalye ng Host - Naglalaman ito ng isang pangkalahatang ideya ng iyong layunin, na nakuha sa pamamagitan ng mga pag-scan, tulad ng bilang ng mga port, IP address, mga pangalan ng host, operating system, atbp.

- Mga pag-scan - Ang tab na ito ay nakakatipid ng mga trabaho ng iyong dating pinatakbo na mga pag-scan. Pinapayagan ka nitong mabilis na muling ibalik sa isang tukoy na hanay ng mga parameter.

- Mga Port / Host - Ipinapakita ng tab na ito ang mga resulta ng iyong port scan, kasama ang mga serbisyo ng mga port na iyon.

Paraan 2 ng 2: Paggamit ng linya ng utos

- I-install ang Nmap. Bago mo simulang gamitin ang Nmap, kailangan mong i-install ang software upang mapatakbo mo ito mula sa linya ng utos ng iyong operating system. Ang Nmap ay maliit at magagamit nang walang gastos mula sa nag-develop. Sundin ang mga tagubilin sa ibaba para sa iyong operating system:

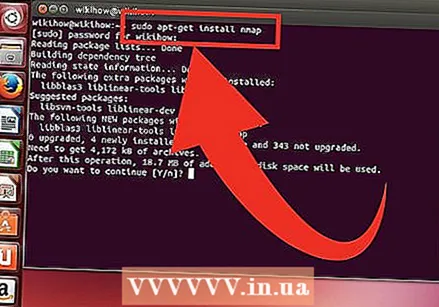

- Linux - I-download at i-install ang Nmap mula sa iyong lalagyan. Magagamit ang Nmap para sa karamihan ng mga repository ng Linux. Patakbuhin ang utos sa ibaba depende sa iyong pamamahagi:

- Red Hat, Fedora, SUSE

rpm -vhU http://nmap.org/dist/nmap-6.40-1.i386.rpm (32-bit) O

rpm -vhU http://nmap.org/dist/nmap-6.40-1.x86_64.rpm (64-bit) - Debian, Ubuntu

sudo apt-get install nmap

- Red Hat, Fedora, SUSE

- Windows - I-download ang installer mula sa Nmap. Maaari mong i-download ito nang libre mula sa website ng developer. Mahigpit na inirerekomenda na mag-download ka nang direkta mula sa developer upang maiwasan ang mga posibleng virus o pekeng file. Pinapayagan ka ng installer na mabilis mong mai-install ang mga tool ng linya ng utos ng Nmap nang hindi inaalis ang mga ito sa tamang folder.

- Kung hindi mo nais ang interface ng graphic na gumagamit ng Zenmap, maaari mo itong i-uncheck sa panahon ng proseso ng pag-install.

- Mac OS X - I-download ang file ng imahe ng disk na Nmap. Maaari itong ma-download nang libre mula sa website ng developer. Mahigpit na inirerekomenda na mag-download ka nang direkta mula sa developer upang maiwasan ang mga posibleng virus o pekeng file. Gamitin ang kasama na installer upang mai-install ang Nmap sa iyong system. Nangangailangan ang Nmap ng OS X 10.6 o mas mataas.

- Linux - I-download at i-install ang Nmap mula sa iyong lalagyan. Magagamit ang Nmap para sa karamihan ng mga repository ng Linux. Patakbuhin ang utos sa ibaba depende sa iyong pamamahagi:

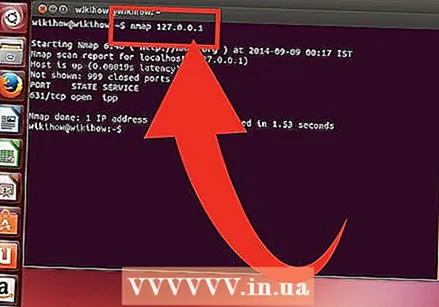

- Buksan ang linya ng utos. Sinimulan mo ang mga utos ng Nmap mula sa linya ng utos, at ang mga resulta ay ipinapakita sa ibaba ng utos. Maaari kang gumamit ng mga variable upang mabago ang pag-scan. Maaari mong patakbuhin ang pag-scan mula sa anumang direktoryo sa linya ng utos.

- Linux - Buksan ang terminal kung gumagamit ka ng isang GUI para sa iyong pamamahagi ng Linux. Ang lokasyon ng terminal ay naiiba sa bawat pamamahagi.

- Windows - Maaari itong ma-access sa pamamagitan ng pagpindot sa Windows key + R at pag-type ng "cmd" sa patlang na patakbo. Sa Windows 8, pindutin ang Windows key + X at piliin ang prompt ng utos mula sa menu. Maaari kang magpatakbo ng isang Nmap scan mula sa ibang folder.

- Mac OS X - Buksan ang application ng Terminal sa subfolder ng Utility ng folder ng Mga Application.

- Linux - Buksan ang terminal kung gumagamit ka ng isang GUI para sa iyong pamamahagi ng Linux. Ang lokasyon ng terminal ay naiiba sa bawat pamamahagi.

I-scan ang mga pintuan ng iyong target na pangkat. Upang makagawa ng isang karaniwang pag-scan, i-type ang target ng nmap>. Ito ay i-ping ang target at i-scan ang mga port. Ito ay isang pag-scan na maaaring madaling makita. Ang mga resulta ay ipinapakita sa screen. Maaaring kailanganin mong mag-scroll pataas muli upang makita ang lahat ng mga resulta.

I-scan ang mga pintuan ng iyong target na pangkat. Upang makagawa ng isang karaniwang pag-scan, i-type ang target ng nmap>. Ito ay i-ping ang target at i-scan ang mga port. Ito ay isang pag-scan na maaaring madaling makita. Ang mga resulta ay ipinapakita sa screen. Maaaring kailanganin mong mag-scroll pataas muli upang makita ang lahat ng mga resulta. - Nakasalalay sa tindi at layunin ng pag-scan, ang pagpapatakbo ng isang Nmap scan ay maaaring labag sa mga tuntunin at kundisyon ng iyong ISP at maaaring magmukhang kahina-hinala. Palaging suriin ang mga batas sa iyong bansa at iyong kontrata ng ISP bago patakbuhin ang mga pag-scan ng Nmap sa mga target maliban sa iyong home network.

Patakbuhin ang isang pasadyang pag-scan. Maaari kang gumamit ng mga variable sa linya ng utos upang baguhin ang mga parameter ng pag-scan, na magreresulta sa mas detalyado o hindi gaanong detalyadong mga resulta. Ang pagbabago ng mga variable ng pag-scan ay magbabago sa lalim ng pag-scan. Maaari kang magdagdag ng maraming mga variable, na pinaghihiwalay ng isang puwang. Maglagay ng mga variable sa harap ng target: variable ng nmap> variable> target>

Patakbuhin ang isang pasadyang pag-scan. Maaari kang gumamit ng mga variable sa linya ng utos upang baguhin ang mga parameter ng pag-scan, na magreresulta sa mas detalyado o hindi gaanong detalyadong mga resulta. Ang pagbabago ng mga variable ng pag-scan ay magbabago sa lalim ng pag-scan. Maaari kang magdagdag ng maraming mga variable, na pinaghihiwalay ng isang puwang. Maglagay ng mga variable sa harap ng target: variable ng nmap> variable> target> - -sS - Ito ay isang syn stealth scan. Ito ay hindi gaanong kapansin-pansin kaysa sa isang karaniwang pag-scan, ngunit maaaring magtagal. Maraming mga modernong firewall ang makakakita ng isang –sS scan.

- -sn - Ito ay isang ping scan. Hindi pinagagana nito ang pag-scan ng port at suriin lamang kung ang host ay online.

- -O - Ito ay isang pag-scan ng operating system. Susubukan ng pag-scan na matukoy ang target na operating system.

- -A - Ang variable na ito ay gumagamit ng ilan sa mga pinaka-karaniwang ginagamit na pag-scan: Ang pagtuklas ng OS, pagtuklas ng bersyon, pag-scan ng script, at traceroute.

- -F - Pinapagana nito ang mabilis na mode at binabawasan ang bilang ng mga port na nai-scan.

- -v - Nagpapakita ito ng karagdagang impormasyon sa iyong mga resulta, na ginagawang mas madaling basahin.

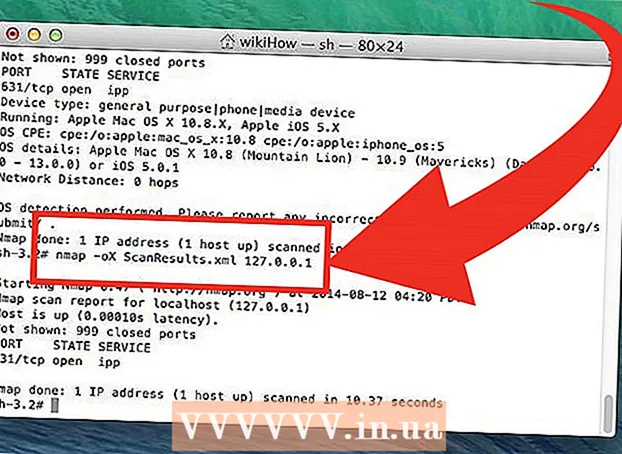

Patakbuhin ang pag-scan sa isang XML file. Maaari mong i-output ang iyong mga resulta sa pag-scan sa isang XML file para sa madaling pagbasa sa anumang web browser. Upang magawa ito, kailangan mo ng variable -oX pati na rin ang pagbibigay ng isang filename sa bagong XML file. Ang isang kumpletong utos ay maaaring magmukhang nmap –oX Target na Mga Resulta.xml target>.

Patakbuhin ang pag-scan sa isang XML file. Maaari mong i-output ang iyong mga resulta sa pag-scan sa isang XML file para sa madaling pagbasa sa anumang web browser. Upang magawa ito, kailangan mo ng variable -oX pati na rin ang pagbibigay ng isang filename sa bagong XML file. Ang isang kumpletong utos ay maaaring magmukhang nmap –oX Target na Mga Resulta.xml target>. - Ang XML file ay nai-save sa iyong kasalukuyang lokasyon sa trabaho.

Mga Tip

- Target na hindi tumutugon? Ilagay ang parameter na "-P0" pagkatapos ng pag-scan. Pipilitin nito ang Nmap na magsimulang mag-scan kahit na sa palagay ng programa ay wala ang target. Kapaki-pakinabang ito kung ang computer ay hinarangan ng isang firewall.

- Nagtataka kung paano napupunta ang pag-scan? Habang ang pag-scan ay isinasagawa, pindutin ang spacebar o anumang key upang matingnan ang pag-usad ng Nmap.

- Kung ang iyong pag-scan ay tila tatagal magpakailanman (dalawampung minuto o higit pa), idagdag ang parameter na "-F" sa utos upang i-scan lamang ng Nmap ang pinaka ginagamit na mga port.

Mga babala

Kung madalas mong patakbuhin ang mga pag-scan ng Nmap, tandaan na ang iyong ISP (Internet Service Provider) ay maaaring magtanong. Ang ilang mga ISP ay regular na nag-scan para sa trapiko ng Nmap, at ang Nmap ay hindi eksakto ang pinaka hindi nakakagambalang tool. Ang Nmap ay isang kilalang tool na ginagamit ng mga hacker, kaya maaaring ipaliwanag mo.

- Tiyaking pinahintulutan kang i-scan ang target! Ang pag-scan sa www.whitehouse.gov ay humihingi lamang ng gulo. Kung nais mong i-scan ang isang target, subukan ang scanme.nmap.org. Ito ay isang test computer, na na-set up ng may-akda ng Nmap, na malayang mag-scan nang walang gulo.